vx小程序<王富贵的垃圾站>详细教程

(编辑:jimmy 日期: 2026/3/10 浏览:3 次 )

vx小程序<王富贵的垃圾站>修改教程

从抓包 反编译 到写代码挺详细的,代码是给新手写的.

居然有人说我骗人我笑了.

我马上要去部队了,这些东西也用不到了,所以写出来玩.

一 抓包

首先抓下载数据和上传数据的网址和内容

懒得去截图了.

换了一加8pro居然挂载不了system,导入不了自己证书抓不了包我吐了.

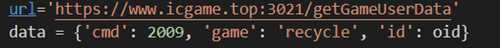

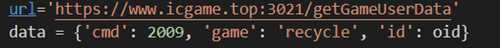

1 下载数据抓包

2 上传数据抓包

二 写代码

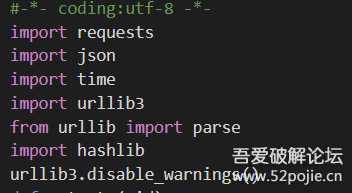

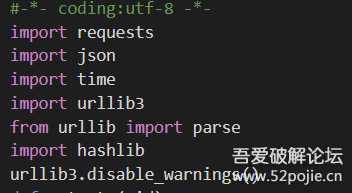

1 安装环境

基于python语音和requests库

pip install requests

2 大体流程

先想好大体的流程,无非就是:下载数据->修改数据->上传数据

3 编写代码

1)首先下载数据.

根据抓包的结果着手写代码.

输入id之后可以看到下载成功.说明下载数据成功.

数据如下:

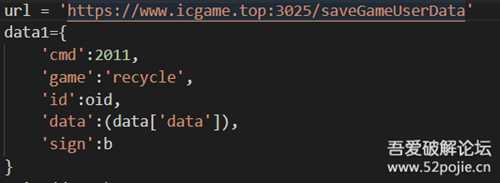

其中1是绿钞2是环保值.3要注意的是要修改的地方是字符串

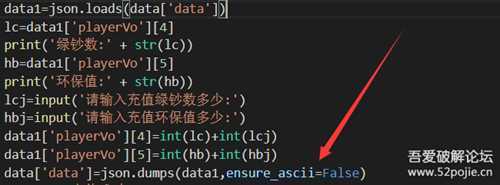

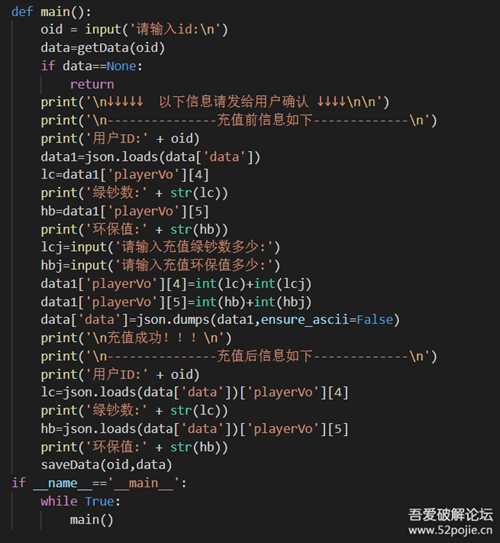

2)修改数据

简单的操作.其中注意的是json.dumps的时候注意中文的问题.不加箭头部分中文会变ASCII编码.

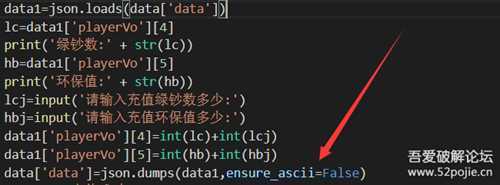

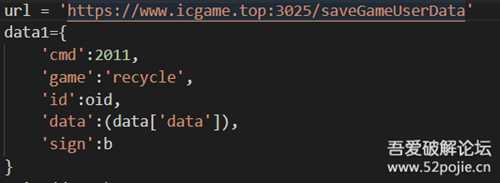

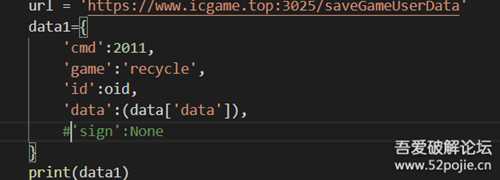

3)上传数据

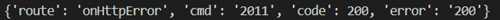

观察抓包数据发现有sign验证.

在改其它数据不改sign的情况下上传失败,说明sign是有用的需要反编译小程序 找出加密方式.

三 反编译小程序

具体的就不多说了,随便百度.例如这篇就很详细https://blog.csdn.net/hugengzong/article/details/102541876.

找到其中的主文件,一般最大的js文件.

搜索关键词例如sign,getsign,encode,savedata,或者url中关键词 saveuserdata等等.

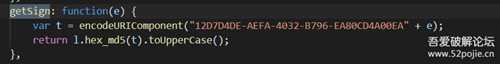

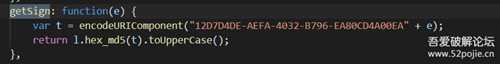

搜到getsign函数,继续找找到e变量是什么

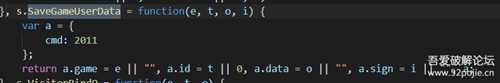

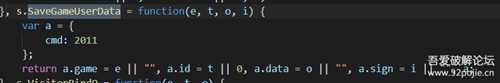

搜到savegameuserdata函数,继续搜索.

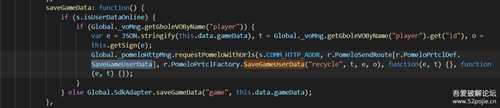

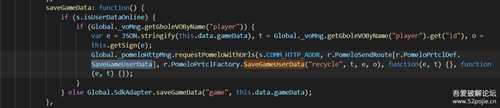

可以看到e就是gamedata.

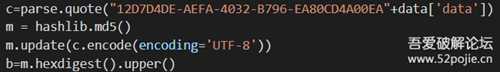

sign的加密方式就是"12D7D4DE-AEFA-4032-B796-EA80CD4A00EA"+字符串后的gamedata然后再md5

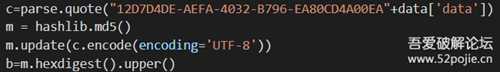

将其转换为python代码就是

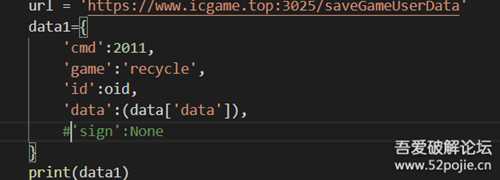

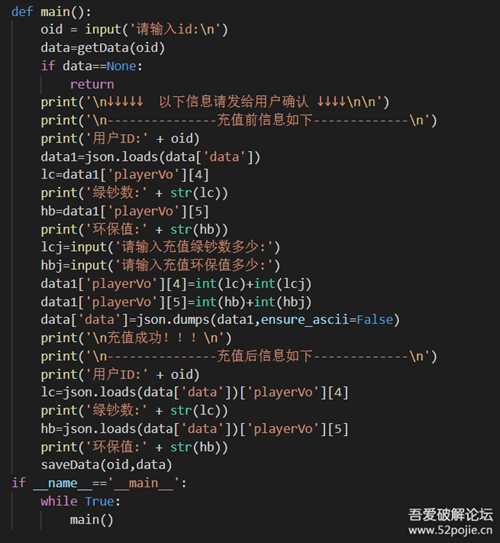

再回去写保存数据的函数如下:

四 代码整合

将所有代码整合在一起.运行即可.

从抓包 反编译 到写代码挺详细的,代码是给新手写的.

居然有人说我骗人我笑了.

我马上要去部队了,这些东西也用不到了,所以写出来玩.

一 抓包

首先抓下载数据和上传数据的网址和内容

懒得去截图了.

换了一加8pro居然挂载不了system,导入不了自己证书抓不了包我吐了.

1 下载数据抓包

2 上传数据抓包

二 写代码

1 安装环境

基于python语音和requests库

pip install requests

2 大体流程

先想好大体的流程,无非就是:下载数据->修改数据->上传数据

3 编写代码

1)首先下载数据.

根据抓包的结果着手写代码.

输入id之后可以看到下载成功.说明下载数据成功.

数据如下:

其中1是绿钞2是环保值.3要注意的是要修改的地方是字符串

2)修改数据

简单的操作.其中注意的是json.dumps的时候注意中文的问题.不加箭头部分中文会变ASCII编码.

3)上传数据

观察抓包数据发现有sign验证.

在改其它数据不改sign的情况下上传失败,说明sign是有用的需要反编译小程序 找出加密方式.

三 反编译小程序

具体的就不多说了,随便百度.例如这篇就很详细https://blog.csdn.net/hugengzong/article/details/102541876.

找到其中的主文件,一般最大的js文件.

搜索关键词例如sign,getsign,encode,savedata,或者url中关键词 saveuserdata等等.

搜到getsign函数,继续找找到e变量是什么

搜到savegameuserdata函数,继续搜索.

可以看到e就是gamedata.

sign的加密方式就是"12D7D4DE-AEFA-4032-B796-EA80CD4A00EA"+字符串后的gamedata然后再md5

将其转换为python代码就是

再回去写保存数据的函数如下:

四 代码整合

将所有代码整合在一起.运行即可.

下一篇:PE导出表分析