简要对比Ghidra和IDA Pro的伪C代码生成特点和水平

(编辑:jimmy 日期: 2026/3/11 浏览:3 次 )

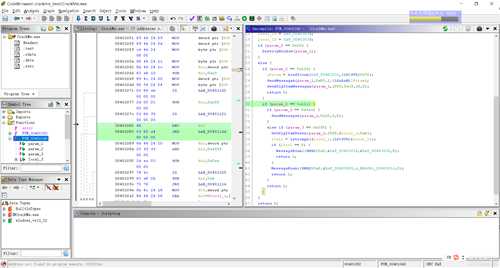

本文采用了《加密与解密》第4版的3.5.1的示例文件,因为很容易下载到,在这里就不再传源文件了,大家自行寻找下载这个crackme.exe。分别采用IDA Pro和 Ghidra 这两款比较权威的静态反编译器的C代码生成质量。

IDA Pro是此领域商业软件的泰斗,Ghidra则是开源软件在这个领域的泰斗级工具。

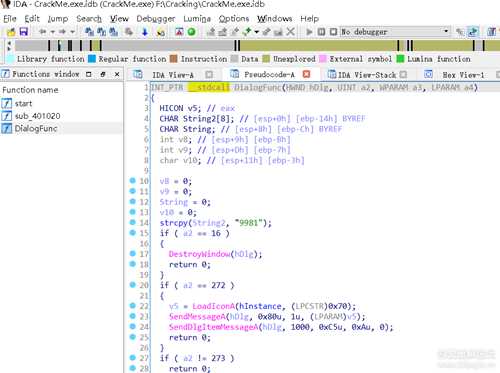

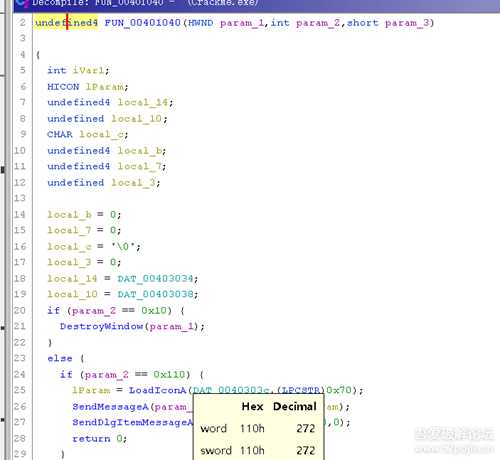

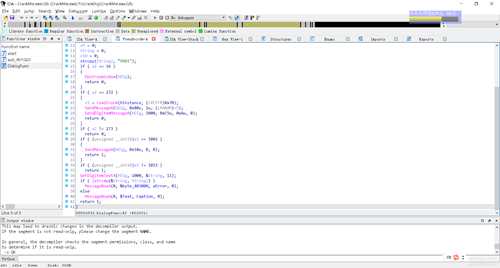

分别用两个工具加载exe,并且生成C代码。我们来逐步看关键函数各个代码段的生成质量。先IDA, 后Ghidra.

可见从代码生成质量来看,IDA 要从如下方面略胜一筹:

(1) IDA正确的识别了函数名和调用约定stdcall.

(2) IDA对于局部变量string2,ida 巧妙的采用了strcpy来进行赋值,并且直接将字符串翻译为可读性很强的字符串9981. 其实从后面的逻辑来看,就很容易一眼就看出来这个要被破解的密码就是9981.

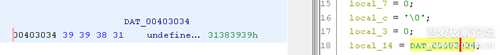

(3) 对于Ghidra而言,虽然没有IDA那么智能,但是也可以直接点击local_14右边的地址,就可以从汇编窗口看到对应的ASCII码。只是这个是原始的数据,需要人为的转换成9981.

在如下几个方面,我更喜欢Ghidra的代码风格:

(4)对于IDA而言倾向于将所有的数值转换为10进制,而Ghidra倾向于用原始的十六进制来表示常量。 从我个人的角度而言,我感觉还是喜欢Ghidra这样的方式。比较贴近API一些常量的定义习惯。

(5)对于局部变量而言,IDA采用的是短变量,命名感觉有些乱。a4,v10这种的感觉没啥规律。 Ghidra这个方式我感觉还是不错,采用local_相对函数堆栈栈顶的偏移量方式。感觉比较有条理。

两者对于逻辑的反编译而言,相差不多。形式略有差异,但是大体是一样的。对于这个简单的程序而言,两者反编译的c代码都是比较容易看懂的。 逻辑组织大同小异。其中的小异举例如下:

(1)对于 a2!=273 然后return 0的逻辑, ida是直接判断然后返回0. 对于Ghidra而言是先处理 param_2==0x111(273), 最后不满足这个条件的返回0

(2) 对于 lstrcmp(&String, String2)而言,这一部分代码,IDA翻译的比较简洁,Ghidra则翻译的比较啰嗦一些。但是我感觉这个啰嗦版本的对于初学入门的人来说反而是比较友好的。

如上内容,仅仅是学习随笔,也没啥技术含量。仅供大家参考。

下一篇:javascript 逆向破解破解Debugger